Почему вам нужен более длинный пароль

Полезная статья в издании How-To Geek о том, почему мы должны использовать длинные пароли. Вещи вроде бы общеизвестные, но при этом огромное количество людей до сих пор использует пароли вида Password123, а потом они начинают жаловаться, что их почту взломали, их учетку в соцсетях взломали, вообще все взломали. А ведь пароль "Svetlana2005Love" казался таким устойчивым...

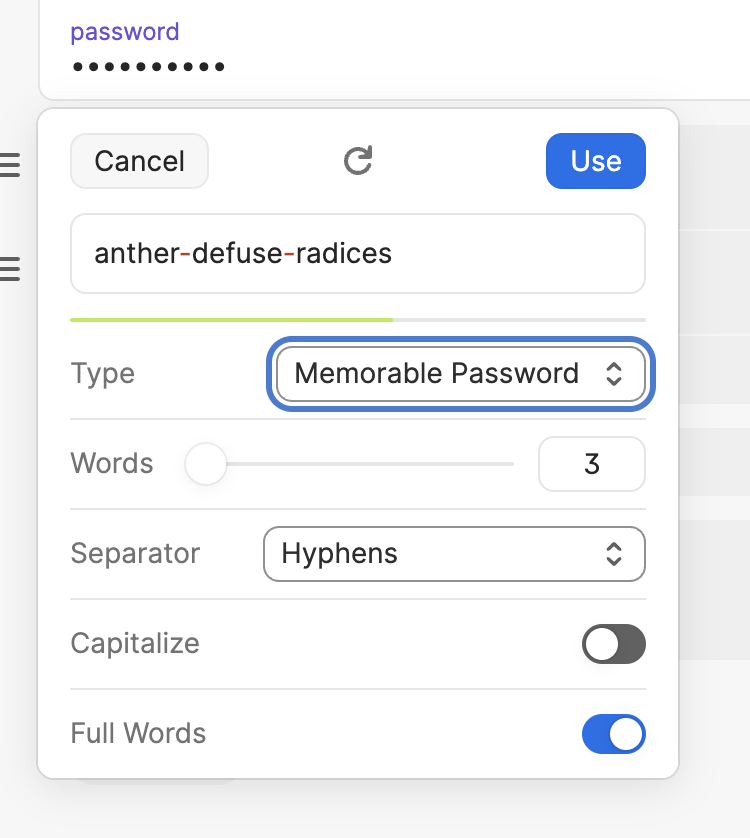

Ну и не устану повторять: не надо придумывать пароли, доверьте это дело соответствующей программе. Придумайте один единственный устойчивый пароль, а для всего остального пароли пускай для вас создает и хранит хороший менеджер паролей.

Но статью ниже - гляньте, она полезная. Нужно хорошо понимать, какие пароли являются устойчивыми, а какие нет, и что такое "энтропия пароля".

Всем нам знакомо раздражение при создании нового аккаунта в Интернете: вы вводите нужный пароль, а потом сервис задирает вам нос по поводу минимальной длины и использования специальных символов. Однако на это есть своя причина, и в этой статье я расскажу, почему вам нужен длинный пароль.

Короткий ответ - энтропия пароля. Этот термин звучит гораздо сложнее, чем есть на самом деле, если вы не знакомы с криптографией, поэтому давайте рассмотрим, что такое энтропия пароля.

Что такое энтропия пароля?

Энтропия пароля - это показатель того, насколько непредсказуемым и случайным является ваш пароль. Энтропия пароля измеряется в битах - основной единице измерения информации в вычислительной технике. Больше бит - лучше, и большинство экспертов сходятся во мнении, что энтропия должна составлять не менее 64 бит, хотя это число является спорным. Более высокая энтропия означает, что ваш пароль является более случайным. Когда речь идет о защите, случайность - это хорошо.

Давайте немного объясним это. Когда злоумышленник хочет проникнуть в вашу учетную запись или устройство, он обычно пытается подобрать пароль, так как это часто единственное, что его защищает, если только у вас не включена двухфакторная аутентификация. Поскольку многие люди не заботятся о включении двухфакторной аутентификации, это превращает пароли в так называемую единую точку отказа.

Лучший способ атаки на пароль - атака по словарю, то есть программа, которая пытается «угадать» пароль, перебирая распространенные слова и фразы. Это почти буквальное перебирание всего словаря, а также распространенных вариаций пароля. Как только пароль угадан, злоумышленник получает доступ.

Грубая сила и случайность

Атаки по словарю - эффективны: большинство атак позволяют взломать простой пароль за несколько секунд (компания Hive Systems, специализирующаяся на кибербезопасности, ведет несколько таблиц с подробной информацией об этом).

Поскольку атаки по словарю основаны на предсказуемости (слова, которые уже существуют), единственным хорошим способом борьбы с ними является добавление случайности в пароли. Многие люди знают об этом, поэтому они добавляют несколько символов к существующим паролям, чтобы создать что-то вроде «p@ssword» или «password123».

Однако это не работает, поскольку не является случайным. Злоумышленники могут легко учесть такое изменение, и им потребуется на наносекунду больше времени, чтобы получить доступ к учетной записи. Чтобы приблизить пароль к действительно случайному, необходимо полностью исключить человека из уравнения и использовать компьютер для создания случайного пароля. Лучшие менеджеры паролей - программы, которые создают и хранят пароли за вас, имеют такую функцию.

Как энтропия влияет на длину пароля

Большая энтропия создает лучшие пароли, но что именно делает энтропию лучше? Есть четыре фактора, которые следует принять во внимание:

- Длина пароля

- Использование специальных символов

- Использование заглавных символов

- Использование цифр

Все эти факторы важны, но длина играет особую роль, для объяснения которой нам понадобятся некоторые математические выкладки.

Как рассчитать энтропию пароля

Как уже говорилось, энтропию можно измерить, а значит, ее можно и вычислить. Формула для этого выглядит следующим образом:

E = log2(RL)

- E означает энтропию и является результатом, который мы вычисляем. Чем выше, тем лучше

- L - это длина пароля, то есть сколько в нем символов.

- R - это диапазон, сколько символов у вас в распоряжении, о чем я расскажу чуть позже.

- log2 - это математическая формула, которая позволяет вычислить необходимое количество бит - для наших целей нам не нужно ее понимать.

Как только мы разберем ее на части, эта формула окажется не такой уж страшной, но нам все же придется перейти к диапазону. При использовании обычной американской раскладки клавиатуры у вас есть 26 букв. Если бы вы создавали пароль, используя только строчные буквы, то ваш диапазон был бы равен 26. Если использовать калькулятор энтропии, предполагая длину в восемь символов, то энтропия составит 37,60 бит, что просто ужасно.

Если мы добавим заглавные буквы, то удвоим ваш диапазон до 52, поскольку заглавные буквы считаются отдельными для наших целей. Это даст вам энтропию в 45,60 бит. Это все еще не очень хорошо, но мы продвигаемся вперед.

Если мы добавим цифры 0-9, то получим диапазон 62, а если добавим 33 символа, то диапазон увеличится до 95. Используя всего 8 символов, мы получаем энтропию 52,56 бит, что все еще намного меньше 64 бит. Единственный способ еще больше увеличить энтропию - сделать пароль длиннее.

Какой должна быть минимальная длина пароля?

Остается вопрос о том, какой длины должен быть пароль. Для этого нужно решить, сколько бит энтропии нам нужно. Хотя общепринятым ответом является 64, с учетом скорости развития технологии взлома, о которой говорилось в статье Hive Systems, мы, возможно, захотим проявить осторожность и остановиться на 100 битах энтропии.

Учитывая это, мы можем перевернуть формулу и получить длину в 16 символов, предполагая, что мы используем все 95 символов. Это даст нам энтропию в 105,12 бит. 15 символов тоже подойдут, так как это даст нам 98,55 бит, но ниже этого значения вы окажетесь на опасной территории. Конечно, если вы работаете с количеством символов меньше 95, вам в любом случае придется использовать более длинный пароль.

summons-barber-scar

prior-citation-kept

llama-yummy-them

ChatGPT подсчитал что энтропия скажем "prior-citation-kept" это log2(27^19) = 89 бит,

что довольно много, и например даже чуть больше чем у пароля "CETEd8xBRymw37" (84 бит), при этом вводить намного легче, особенно на мобилке и упаси боже смарт-тиви.

при этом энтропия mZun3WPmybE7QSQygrnD (тоже 20 символов, даже без спец) = 101 бит.

89 = log2(27^19) где 27 это кол-во символов в алфавите + черточка, 19 это кол-во символов в пароле. энтропия mZun3WPmybE7QSQygrnD = log2(62^20) = 119 бит

но оценка сложности пароля - это задача немного более разноплановая. С точки зрения формулы в тексте энтропия паролей 1111111111, aaaaaaaaaa и pj4EpZsdu9 совершенно одинаковая (если смотреть со стороны взломщика, который не имеет вводных насчет используемых алфавитов).

есть другие подходы для расчетов сложности пароля.

тыц раз - там много текста, но стоит сразу переходить в пункт про Пароли Придуманные Людьми и рекомендации Национального института стандартов и технологий (США).

тыц два, тут не много умного текста и внутри есть ссылка на:

тыц три (очень много умного текста)

а дальше чисто по человечески делать выбор чему больше доверять - простой формуле, которая обещает вам, что у пароля из двадцати букв А сложность более чем 100 бит, или оценщику, который такому паролю дает 10 (Все тот же KeePassXC).

все в той же ссылке на ВиКи все в том же разделе про пароли придуманные людьми приводится немного статистики по оценке использования различных букв. Ну там ".. буква «e» была использована в паролях 1,5 миллиона раз, в то время как буква «f» — только 250 000 раз " . и оказалось, что если в вашем словесной фразе начинать менять буквы на другие - сложность начинает удивительным образом меняться:

prior-citation-kept - 48 бит

przor-cztatzon-kept - 91 бит. ( 4 i на z)

prior-citation-kfpt - 61 бит (одну e на f)

но, повторюсь, с точки зрения формулы из текста - вы совершенно правы.

Например, я зарегистрировался на сайте магазина, где я не вводил кредитку. Или авиакомпании, гостиницы или круизной компании, где у меня нет миль / денег и т.д.

Кому нужен доступ на эти сайты? Хакеры даже не заморачиваются взломом такого. Если воруют, то сразу всю базу и только, чтобы стащить оттуда пассворд.

Как эти клоуны себе это все представляют?

Зачем 10 часов?

1) изначально было известно, что все буквы в одном регистре. иначе уже 66 в кубе, а это уже 80 часов

2) изначально было известно, что буквы были именно русские. иначе... 33*2+26*2+10 (это если только буквы двух языков плюс цифры) в кубе.. . а это уже 582 часа...

когда баловался с взломом WPA2 в многоквартирном доме, то подобные вашему пароли через словари вскрывались. время - единицы минут на бюджетном ноуте 8ми летней давности. на штук 30 сетей, до которых "дотягивалась" чувствительность роутера (у меня на первом этаже в подсобке оборудование стояло) около пяти оказывались с паролями из достаточно простого словарика.

Во-первых, это было много лет назад. Во-вторых, мгновенно ломается при наличии трафика, а вот если только ты и никого другого, то этот трафик надо сгенерировать.

Я уже не помню, какой это был сайт - потому что я изумился и не стал там регистрироваться.

Как я это люблю, игра в угадайку.

Рубится при 3 попытках с одного IP или с после 10 с разных "несовпадающих с предыдущими подсетями и успешными входами"

Или таки спертыми "базами + алгоритмом соленья" что еще прикольнее...

Ищут уязвимости в ПО и сливают базу целиком. Потом, конечно, могут покуражиться, но тут самое сложное, чтобы сопоставить юзера с паролем и с реальным человеком.

А потом надеяться, что человек использует одинаковый пароль.

Не используйте одинаковые пароли и будет вам щасте.

Поэтому уверенность что никто не ломает перебором - она далека от реальности.

Ищут уязвимости в ПО и сливают базу целиком.

А почему, имея слитую базу, мы не имеем сразу всех паролей? Да потому что никто не хранит в базе пароли (кроме совсем уж идиотов и систем безопасности уровня "чат жильцов подъезда, написанный на каникулах Васей из третьей квартиры"). В базе хранят именно хэши паролей.

Достаточно поменять порт SSH с 22 на другой, интенсивность попыток падает на 2 порядка, хотя выяснить новый порт с помощью nmap ззанимает несколько секунд. Логика проста: если кто-то поменял номер порта, то уж пароль-то и подавно.

"Не используйте одинаковые пароли на разных сайтах" - это вполне очевидно.

А то, что в пределах одного сайта ты сменил пароль А на пароль В, потом опять на А - это никак не влияет на безопасность, если они оба нигде, кроме этого сайта не встречаются.

Тупо 40 тысяч обезьян меняем на 30 тысяч. Ферштейн?

Ну либо будет пресекаться на взлете.

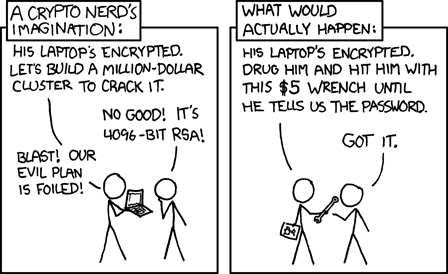

Смысл то в другом. Пофиг на силу вашего пароля, если атака все равно будет не на вас, а на сервис/сайт/приложение. Которые должны защищать специально обученные люди. И длина и сложность вашего пароля тут мало что решает.

А если нужно провести атаку на конкретного человека, то в ход пойдут другие способы: от социальной инженерии до ректального криптоанализа.

И опять же, сложность пароля мало поможет, если человек отдает свои деньги по звонку из Сбербанка или если ему в данный момент ломают пальцы.

сканят с разных адресов, с очень разных и очень большого количества. и, уверен, не брутфорсят а просто перебирают по словарям - и в словарях явно не только те самые умалчиваемые пароли от производителя, на лабах ради интереса открывали порты и заводили простые пароли типа pass123321 - минут за 10-15 подбирали.

да, смена порта меняет картину кардинально. но, уверен, вопрос не столько в резко возросшем уважении со стороны потенциального взломщика, сколько в том, что сам провайдер блокирует сканеров (по крайней мере у хетзнера так).

И да, ломятся только так, сам видел и изучал неоднократно.

2. Очевидно, что вопрос сложности паролей нужно объяснять простым юзерам. Те кто настраивает и управляет множеством разных сетевых устройств сами знают что и как и рискуют тоже сами и вполне осознанно.

3. В домашний модем/роутер и т.п. можно ввести любой максимально сложный пароль и записать его на бумажке, которую наклеить на устройство - и никаких проблем с запоминанием.

4. Проблема паролей не в том, что их ломают, а в том, что их нужны сотни, если активно пользоваться всякими онлайн-сераисами. Которые иногда еще и требуют менять их регулярно.

5. Выходов из ситуации более одного, об чем весь сыр-бор. Каждому нравится свой. Это:

- менеджеры паролей

- деление на "важные и неважные" сервисы/сайты

- использование мнемонических правил при создании пароля

И т.п.

*полагаю, что все-таки знаете. Но как вы на ровном месте докопались до моих слов, так теперь я до ваших. Т.к. если их понимать буквально, то это вранье.

Это могут быть как "40 тысяч обезьян...", так и " На Дерибасовской хорошая погода.. " или "Весь мир насилья мы разрушим.." и т.п.

Не обязательно именно текст и длина зависит от требований сайта, но.

Чтобы не запутаться, легко менять пароль, не пользоваться менеджерами паролей и держать все в голове достаточно завести себе правило смены паролей.

40 меняем на 30, потом обратно на 40, потом на 30. Тогда восстановить пароль из головы легко с максимумом в одну ошибку. Дерибасовскую меняем на Молдаванку. Весь мир меняем на Не весь мир.

Добавляем еще пару личных правил, чтобы усложнить пароль:

На_ДеРиБаСоВсКоЙ!ХоРоШаЯ*ПоГоДа (ставим заглавные через одну/две/три позиции, пробелы меняем на _!*% по очереди и т.п.)

Если к этому еще добавить некий признак, отличающий конкретное место пароля, то можно неограниченно генерить и запоминать пароли:

ЧеРтОв_ЯнДеКс*ХоЧеТ!НоВыЙ%ПаРоЛь_1

Естественно все это с учетом разрешенных/доступных для пароля символов и длины.

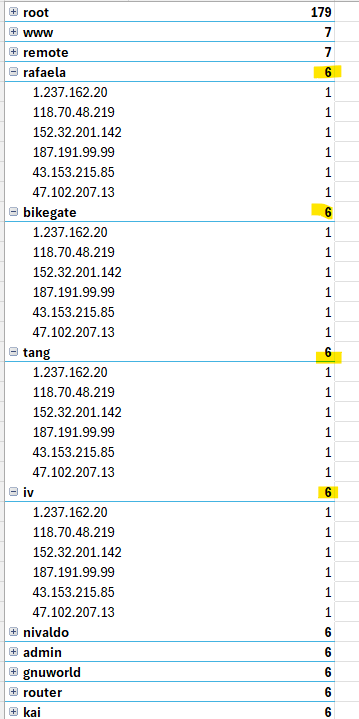

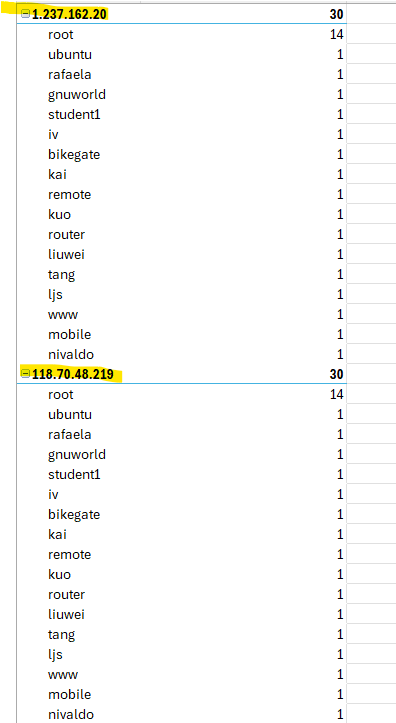

Первая картинка показывает, что одни и те же логины пробовались с нескольких айпи одновременно. Вторая картинка "наоборот", что с пары айпи (их больше, но на картинку не поместятся) перебирается совершенно одинаковый список логинов.

Если у вас (у атакующего) есть сеть из сотен-тысяч адресов, никто не мешает перебирать по словарю с достаточно высокой скоростью не сильно попадая под мониторинг атаки перебора, основанный на контроле одного source IP.

А потом подумал: 40tysyachObezyanVZHopuSunuliBanan — это насколько непредсказуемый пароль? Энтропия у него ≈194,5. А если еще пробелы добавить, то немного увеличится длина, появятся спец. символы и энтропия вырастит до ≈256,2

Ну, т.е. важна длина не просто сама по себе, а вместе с непредсказуемостью присутствия символов в пароле.

И это еще Альцгеймер в гости не заходил...

Вопрос в количестве раз.

Альц... ну, когда начнется, тогда и будем думать. Чем останется:)

Надеюсь.

- Roboform - уже сказали, как внезапно "для вашего же блага", как обычно, всё перенесли в облако. Конечно, всё надежно, всё отлично. А потом выяснится, что ты попал в страну какой-то политической авантюры и тебе это облако-менеджер отключили. Конечно, я ведь и есть тот самый орк, да? Как это произошло с

- 1Password - которые тоже отменили покупку версии с пожизненной поддержкой, переведя всех на подписку и облако. А потом, да, заблочили мой аккаунт, ибо он был оформлен на Россию (ещё хрен знает сколько лет тому назад). ОК, мне пришлось им отправить документы и т.п. и сменить страну. Но, лично моё мнение, менеджер паролей а) должен быть максимально автономным при желании и б) не страдать херней, занимаясь политикой, простите уж мой френч.

Да, есть Bitwarden, да, другие менеджеры, но ничто не заменит Password "Password", которое и автономно, и не забывается. А что взломают - так ведь точно не меня, это случится с кем-то другим.

— Ага…

— Диктую… Вначале цифры. Семь. Четыре. Шесть. Ноль. Шесть. Два. Четыре. Семь. Теперь буквы. W. H. O. Все прописные. d. s. Все строчные. Снова цифры. Один. Три. Шесть. Восемь. Один. Строчная y. Прописная Z. Символ доллара. Собака.

— Которая в адресах? Или слово собака? — деловито спрашивает Пат.

— Значимые слова в шифрах используют только ламеры, — говорю я. — Знак, конечно. Теперь три открытые скобки, цифра восемь. И восклицательный знак.

— Набрал, — сообщает Пат. — Сейчас, ключ генерится…

— Ну, возвращаю Чингизу…

Темный Дайвер, оставив трубку в сторону, шепчет:

— Хороший ключ! Одобряю!

Я молчу. Это мой общий ключ. Теперь придется переупаковывать все базы данных. Темный Дайвер подносит трубку к Чингизу. Тот почему-то смотрит на меня почти с таким же негодованием, как и на Темного Дайвера. Но голос сохраняет спокойным:

— Открыл первый шифр? Хорошо. Теперь набирай … он простой… ламерский…

Вот оно в чем дело!

— Это фраза, первая буква строчная, все остальные прописные. Пробелы значимы. В конце должна стоять точка. Набирай… и повторяй по буквам.

Чего он тянет…

Чингиз выдыхает и ледяным голосом произносит:

— Сорок тысяч обезьян в жопу сунули банан.

(с)

Если еще залогинен, то обычно можно привязать новое устройство

Если все потеряли, то скорее всего доступ вы не вернете. Но у разных компаний разные политики. У нас на работе надо идти к безопасникам лично или по протоколу безопастности удаленно подтверждать личность. Пожурят, угостят чаем с крендельками и дадут привязать новое устройство

E = log₂(Rᶫ)

E=L*lb(R), где lb - двоичный логарифм (не знаю, как тут поставить символ снизу строки).

Хотела уже минус поставить AlexMedinski. Да вовремя сообразила, что степень из-под логарифма вытаскивается как коэффициент, т.е. это одна и та же формула )) Старею...

Плюсик поставила.

log₂

Однако это не символ внизу, а отдельный символ с кодом 0x2082. В текстовом файле он представлен как 0xE28282.

Я так поняла, это Юникод. А я обычно пользовалась только ASCII (через Alt) - буквально пару символов, которые мне нужны часто. А то, что можно вводить Юникод, - даже не знала. Пришлось гуглить ) Узнала, что в прогах типа ворда - вводится через alt+x. А вот в телеграм, например, не смогла ввести. Мне именно в телеграм нужны разные символы. Всякие градусы в ASCII - уже наизусть помню (ASCII везде срабатывает через alt). Может, вы подскажите, возможно ли символ Юникода ввести в телеграм?

Насчет цифр в нижнем индексе - я догадалась менять последнюю цифру кода. А вот какой код будет для символа n снизу? А какой код для символов в верхнем индексе?

В гугле не забанили. Поверьте, я перед этим искала ) Даже решилась спросить. Но не обижусь, если не ответите )

Насчёт верхних индексов: насколько я понимаю, нет какого-то специального набора символов, надо смотреть в таблице. Какие-то часто встречающиеся символы легко найти, как то: x¹²³ (0xB9, 0xB2, 0xB3) или индикаторы грамматического рода (в испанском) 1ª, 2º (0xAA, 0xBA).

Уже и сама нашла все-таки таблицу для индексов. Вот, может, вам пригодится:

www.unicode.org

Тут есть коды для цифр и в верхнем и в нижнем индексе. А буквы - только некоторые, и только в нижнем. Но мне этого достаточно.

А телеграм - приложение на десктопе под windows (не в браузере). И в нем Юникод не вводится ( Остается только копировать. Но вряд ли буду, скорость решает.

На этом сайте тоже, кстати, срабатывает быстрый ввод только для ASCII.

А здесь вы этот logₙ(x) скопировали и вставили или написали, используя код? Может, я еще какой способ ввода не знаю? В том же MS-офисе можно набрать этот юникод цифрами и нажать alt+x. Здесь и во многих других местах - это не срабатывает.

Если, к примеру, сервис позволяет русские буквы в пароле, означает ли это, что любой другой символ тоже можно?

Если, к примеру, сервис позволяет русские буквы в пароле, означает ли это, что любой другой символ тоже можно?

1. what you have

2. what you know

Первое это всякие отпечатки пальцев, морда лица, карточки и прочая физическая дребедень. Второе - пароль.

Если вы отдаете этот пароль железке и благополучно забываете его (а я не знаю людей способных запомнить сгенеренный сильный пароль), то это компрометирует всю систему защиты чуть более чем полностью.

Конец истории.

1. what you have

2. what you know

1. Something the user has: Any physical object in the possession of the user, such as a security token (USB stick), a bank card, a key, etc.

2. Something the user knows: Certain knowledge only known to the user, such as a password, PIN, PUK, etc.

3. Something the user is: Some physical characteristic of the user (biometrics), such as a fingerprint, eye iris, voice, typing speed, pattern in key press intervals, etc.

Ключ - однофакторная аутентификация: у кого ключ от склада, тот и завхоз.

Паспорт - двухфакторная аутентификация: сверяется наличие паспорта и рожа в нём, именно поэтому документы делятся на "с фотографией" и "без фотографии".

Пропуск в фирме средней руки - один фактор (обладание) для обычного использования, другой (распознавание физиономии кадровиком) для восстановления первого если посеял.

А так запомнить 12-15 символов даже сильного пароля не сильно и сложно, если вводить его 10+ раз эври факинг дей. 😄

С чем? Количество факторов и тип ключа/авторизации - разные параметры.

Но тут мы уходим в область того, что не все сервисы имеет смысл параноидально защищать. И уж тем более не стоит ставить типовой пароль на всякогое говно, которое требует регистрации. На мусорные сервисы я обычно ставлю рандомную хрень, которую не даже собираюсь запоминать.

А где гарантия, что расчудесный менеджер паролей не пополняет те самые словарные таблицы, хотя бы и обезличенно, без привязки к логинам? А то и с...

*paranoid mode off*

У некогда пиаренной Экслером компании Roboform был чудесный продукт ToGo - зашифрованный контейнер на флешке. За который ребята собрали сколько-то денег за обещание пожизненности. И который совершенно внезапно лишился поддержки и обновлений, перестал интегрировать ся в новые браузеры, кое-как дергается в предсмертных судорогах, а кому не нравится - вот вам новый Anywhere. Который весь в облаке, которое мы в любой момент отключим - и за новые деньги, естественно.

Похоже, эту картинку надо на хоткей вешать...

2. Завести собственный сервер не трудно и не дорого.

Ей расскажите про собственный сервер! 😉

Теоретически могут закрыть код и запретить обновления, но то, что скачано из интернета не удалить, текущей версией так и буду пользоваться

А Мешок нежно поглаживает робоформовскую флешку (не забыв от греха надеть антистатический браслет).

Суть словарей же в том, что такое сочетание используется огромным количеством людей, а не единицами.

И еще - ведь многие серьезные сервисы (допустим, почти все банки) просто блокируют возможность ввода пароля после n-ого количества ошибок. И как тут в подборе поможет словарь?

Так же есть более сложные схемы когда атака идет и на сервис и на пользователя. С сервиса утаскиваются хеши паролей, и уже на ресурсах злоумышленников брутфорсятся сколько нужно - там не будет никаких лимитов на количество попыток.

– Но код же вечно кто-то забывает! – с незамутненной уверенностью в своей правоте возмутилась аспирантка.– А вдруг забудут все сразу?

– Тогда запишите его на бумажке и спрячьте в сейф! – Владимир осекся, вспомнив, что возле сейфа (и так вечно стоящего нараспашку) имеется аналогичная надпись маркером...

После завтрака ученые, как обычно, ушли на базу, но Полина вернулась уже через полчаса и, давясь смехом, сообщила:

– У меня, похоже, выходной. Владимир пытается подобрать код из десяти тысяч комбинаций. Он его ночью со зла сменил, а сейчас вспомнить не может."(с)

А вот доверять ВСЕ пароли какому-то менеджеру - это здоровая паранойя сисадмина делать не позволит! Я использую подобный менеджер, только для паролей, используемых совместно с коллегой-напарником. Для личных - никогда!!!

— Розы.

— Извините, в вашем новом пароле слишком мало символов!

— Розовые розы.

— Извините, пароль должен содержать хотя бы одну цифру!

— 1 розовая роза.

— Извините, не допускается использование пробелов в пароле!

— 1розоваяроза.

— Извините, необходимо использовать, как минимум, 10 различных символов в пароле!

— 1грёбанаярозоваяроза.

— Извините, необходимо использовать, как минимум, одну заглавную букву в пароле!

— 1ГРЕБАНАЯрозоваяроза.

— Извините, не допускается использовать несколько заглавных букв, следующих подряд!

— 1грёбанаяРозоваяРоза.

— Извините, пароль должен состоять более чем из 20 символов!

— 1грёбанаяРозоваяРозаБудетТорчать- ИзТвоейЗадницыЕслиТыНеДашьМне-ДоступПрямоБлядьСейчас!

— Извините, но этот пароль уже занят

И кстати, вопрос касательно бекапов. Их же тоже шифруем? А если да, то где храним пароль от бекапа сервера с менеджером паролей? 😉

И почему я должен ради них пароль на торрент помнить, состоящий из 50 символов?))

А для параноидального отношения к безопасности можно воспользоваться офлайн хранилищем для очень важных и онлайн для не очень важных паролей 😄

Какой опасный сервис!

Даже самый сложный пароль может быть украден.

Я не к тому, что нужно делать легкие пароли (имхо, на все финансы от 20 символов, обязательно с цифрами и знаками), а к тому, что еще и обязательна 2х факторная аутентификация.

Без нее никуда.